U toku procesa upravljanja sertifikatom (Certificate Management Process), imaćemo potrebu da ukinemo sertifikate. Možda će postojati brojni razlozi za ukidanje sertifikata kao što je na primer: ključ je kompromitovan ili je određeni korisnik napustio organizaciju. Administrator mora da osigura da mrežni klijenti budu u mogućnosti da odrede čiji sertifikat je ukinut pre prihvatanja zahteva za autentifikacijom. Da bi osigurao skalabilnost i visoku dostupnost, administrator može da izgradi AD CA Online Responder, koji se može koristiti da dobijanje Certificate Revocation Status-a.

Razlozi za ukidanje sertifikata (Revoking)

Ukidanje sertifikata (Certificate Revocation) je process uklanjanja validnosti sertifikata pre samog isteka trajanja sertifikata. Na primer, zaposlenom je iznajmljen sertifikat za logovanje preko smart kartice sa trajanjem sertifikata od jedne godine. Ako taj zaposleni napusti organizaciju u sledećih 5 meseci ili kasnije, sertifikat bi trebalo da bude ukinut da bi se sprečilo njegovo dalje korišćenje. Kada sertifikat menadžer ukine sertifikat, sertifikat menadzer mora da ukaže na razlog ukidanja sertifikata. Razlog za ukidanje sertifikata (Revocation Reason) je koristan i predstavlja korisni mehanizam za praćenje procesa i razloga ukidanja sertifikata u organizaciji.

Kodovi razloga ukidanja sertifikata (Reason Codes): Kada ukidamo sertifikat, potrebno je koristiti neki od sledećih kodova razloga ukidanja sertifikata (Reason Codes):

-

KeyCompromise: Privatni ključ koji je povezan sa sertifikatom je kompromitovan i nalazi se u vlasništnu neautorizovanog lica, na primer, ako je ukraden kompjuter ili ako je izgubljena smart kartica.

-

CACompromise: Smart kartica ili disk na kojem je smešten privatni ključ je kompromitovan i nalazi se u vlasništvu neautorizovanog lica. Kada sertifikat menadzer ukine CA sertifikat, svi sertifikati koje je iznajmio taj CA se smatraju ukinutim.

-

Affiliation Changed: Zaposleni je otpušten ili je napustio organizaciju. Nije potrebno ukidati sertifikat ako je zaposleni promenio odeljenje u kompaniji, osim u slučajevima kada u sigurnosnoj polisi stoji zahtev da svako odeljenje u organizaciji treba da ima svoj CA koji dodeljuje sertifikate individuama u tom odeljenju.

-

Superseded: Novi sertifikat mora da se iznajmi ako smart kartica ne radi kako treba ili ako je korisnikovo legalno ime promenjeno. Novi sertifikat menja raniji sertifikat, koji mora biti ukinut.

-

Cesseation of operation: Administrator može da iskoristi ovaj Reason Code kada ukidamo CA. Ne bi trebalo da uklanjamo CAs sertifikate u slučaju da CA ne izdaje nove sertifikate, ali i dalje objavljuje CRLs za trenutno izdate sertifikate.

-

Unspecified: Možemo da koristimo ovaj Reason Code za uklanjanje (ukidanje) sertifikata, a da pritome ne moramo da damo nikakav razlog. Ipak, ne preporučuje se korišćenje jer ovaj Reason Code ne nudi razlog za ukidanje sertifikata.

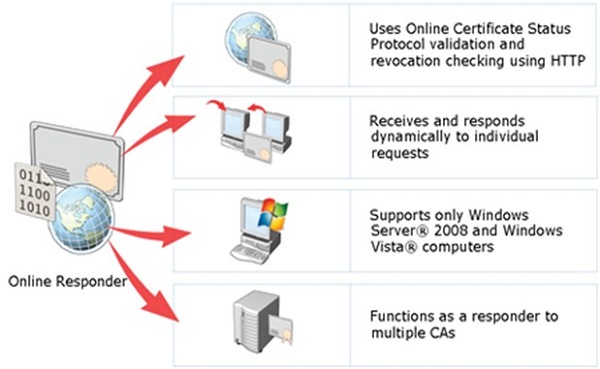

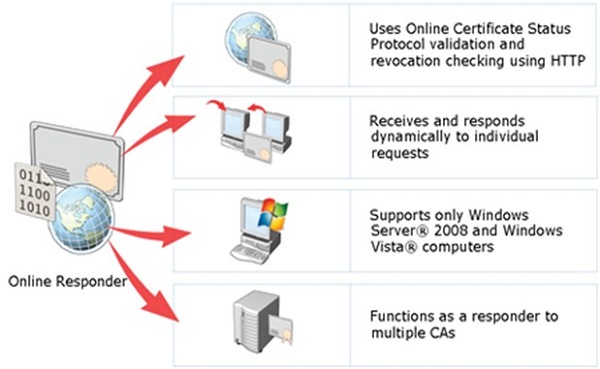

Šta je Online Responder?

Slika 10.1

Korišćenjem OCSp, Online Responder nudi klijentima efikasan metod za određivanje Revocation statusa za sertifikate. OCSP rešava Certificate status zahteve koristeći HTTP.

Klijenti pristupaju CRLs da bi odredili Revocation status svog sertifikata. CRLs može da bude veliki i klijenti će možda morati da potroše mnogo vremena u traganju i pretraživanju ovakvih CRLs. Online Responder može da pretraži ove CRLs umesto klijenata i može da ponudi odgovor samo za zahtevani sertifikat.

Administrator može da koristi Online Responder za određivanje Revocation Status informacije za iznajmljene sertifikate koje je iznajmio jedan CA ili više CAs.

Možemo da instaliramo Online Responder na bilo koji kompjuter koji radi na Windows Server 2008 Enterprise ili Windows Server 2008 Datacenter. CA na kompjuteru koji radi na Windows Server 2008 ili Windows Server 2003, ili na Non-Microsoft CA, daje podatke koji se odnose na ukinute sertifikate (Certificate Revocation Data). Online Responder & CA bi trebalo da budu instalirani na različitim kompjuterima.

Kako radi Online Responder?

Sledeći koraci opisuju način na koji radi Online responder:

- Aplikacije odrađuju validaciju sertifikata koji sadrži OCSP lokaciju Respondera. Inicijalno, klijentska komponenta locira keširani OCSP odgovor koji sadrži Revocation podatke u lokalnoj memoriji i keširanom sadržaju na disku.

- Ako klijentska komponenta ne uspe da locira keširani OCSP odgovor, Online Responder prima zahtev koristeći HTTP protokol.

- Online Responder Web Proxy komponenta dekodira i izvršava validaciju zahteva. Ako je zahtev validan, potrebna Revocation informacija se traži u Web Proxy Cache-u. Ako se potrebna informacija ne nalazi u Web Proxy Cache-u, zahtev se šalje ka Online Responder-u.

- Online Responder prihvata zahtev i pretražuje lokalni CRL. Ako sertifikat nije u listi lokalne CRL, Revocation Provider dobija ažurirani CRL od konfigurisanih Revocation lokalcija. Online Responder tada daje status.

- Web Proxy šalje enkodiran odgovor ka klijentu i smešta kopiju odgovora u svoj keš za ograničeni vremenski interval.

Koraci za konfiguraciju Online Responder-a

Da bismo konfigurisali Online Responder, moramo da odradimo sledeće korake:

- Da bismo konfigurisali CA da podržava Online Responder, moramo da: OdaberemoEnable OCSP Response signing Certificate; moramo da konfigurišemo Autoenrollment; da konfigurišemo Authority Information Access (AIA) da podržava OCSP ekstenziju.

- Instalacija Online Responder Role servisa.

- Kreiranje Revocation Configuration-a: Povezivanje CA sa Online Responderom (Link); određivanje Signing Certificate-a.