Sistemski administratori moraju da razumeju Internet Protocol Security (IPSec) jer im to može umnogome pomoći da efektno i sigurno zaštite svoju mrežu.

Ovaj modul Vas upoznaje sa IPSec-om i načinima na koje možete da ga koristite da biste zaštitili saobraćaj u svojoj mreži. Takođe ćete naučiti kako možemo da konfigurišemo IPSec da koristi X..509 digitalne sertifikate u cilju konfigurisanja maksimalne sigurnosti IPSec autentifikacionog procesa.

Nakon kompletnog modula moći ćete da:

- Implementirate IPSec.

- Implementirate IPSec sa sertifikatima.

- Nadgledate IPSec.

Značajan broj podataka prolazi kroz Local Area Network (LAN) u formi u kojoj može lako da se presretne i uhvati korišćenjem Protocol Analyzer-a koji je povezan na mrežu. Ako su uhvaćeni određeni podaci, napadač može da modifikuje i ponovo pošalje podifikovane podatke preko mreže. Da bi se zaštitili podaci koji se šalju preko mreže od ovakvih tipova napada, možemo da šifrujemo mrežne podatke koristeći IPSec. IPSec dozvoljava nam da definišemo scope našeg šifrovanja (enkripcije). Na primer, možemo da šifrujemo svu mrežnu komunikaciju za specifične klijente ili za sve klijente u domenu.

Šta je IPSec

IPSec je industrijski definisani set standarda koji proverava, autentifikuje i šifruje podatke na nivou IP paketa.

Enkripcija je proces kodiranja poruka podataka kroz matematički ključ koji krije bitnost od svih koji nisu prošli matematički ključ.

Dekripcija (dešifrovanje) je suprotan pravac procesa enkripcije. Dešifrovanje podataka koristi primenjivanje odgovarajućeg matematičkog ključa da bi dekodirao poruku podataka tako da ona bude restaurirana u originalnom sadržaju.

IPSec se koristi kad želimo da konfigurišemo sigurnost podataka pri mrežnoj komunikaciji. Administrator podešava serije pravila (rules) koji se nazivaju IPSec polise (IPSec Policy). Ova pravila sadrže filtere koji određuju koji tipovi saobraćaja zahtevaju šifrovanje, digitalno potpisivanje ili oba. Tada će se pristupati svakom paketu koji se šalje sa kompjutera i vrši se provera da li paket odgovara uslovima koji su konfigurisani u polisi. Ako su svi uslovi iz

polise ispunjeni, podatak može biti šifrovan ili potpisan u zavisnosti od konfiguracije polise. Proces je transparentan ka korisniku ili aplikaciji koji su inicirali slanje podatka. Iz razloga što se IPSec nalazi unutar standardnog IP paketa, on može da putuje kroz mrežu i ne traži specijalnu konfiguraciju između dva hosta. IPSec ne može da šifruje neke tipove saobraćaja, kao što su Broadcast poruke, Multicast i Kerberos Protocol pakete.

Glavna prednost IPSec-a je ta da on nudi totalno transparentnu enkripciju za sve protokole iz OSI modela u Sloju 3 (Network Layer) u višim slojevima.

IPSec nudi:

- Mutual autentifikaciju pre i u toku komunikacije. IPSec prisiljava zainteresovane subjekte da se predstave u toku komunikacinog procesa.

- Poverljivost koja se postiže šifrovanjem IP saobraćaja i digitalne autentifikacije paketa. IPSec ima dva moda: Encapsulating Security Payload (ESP) koji pruža šifrovanje koristeći jednog ili nekoliko algoritma i Autentication Header (AH) koji potpisuje saobraćaj, ali ga ne enkriptuje.

- Integritet IP saobraćaja odbacivanjem modifikovanog saobraćaja. I ESP i AH proveravaju integritet svog IP saobraćaja. Ako je paket modifikovan, digitalni potpis neće se poklapati i paket će biti odbijen. ESP enkriptuje izvornu i destinacionu adresu kao deo Payload-a.

- Prevencija protiv ponavljajućih napada (Reply Attacks). I ESP i AH koriste brojeve sekvence (Sequence Numbers), tako da bilo koji paket koji je uhvaćen i koji će se koristiti kao kasniji Reply će koristiti neregularan broj sekvence. Korišćenje broja sekvence osigurava da napadač neće moći ponovo da koristi i ponovo šalje uhvaćene podatke da bi uspostavio sesiju ili sakupio podatke na ilegalan način.

Kako IPSec štiti saobraćaj

IPSec se konfiguriše kroz lokalne polise ili korišćenjem grupnih polisa u aktivnom direktorijumu:

- IPSec polise se isporučuju svim target kompjuterima. Polisa govori IPSec drajveru kako treba da se ponaša i kako da definiše sigurnosne asocijacije koje mogu da se uspostave. Sigurnosne asocijacije određuju koji protokoli za šifrovanje se koriste za koji tip saobraćaja i koji autentifikacioni metodi se upotrebljavaju.

- Sigurnosna asocijacija se ugovara. Internet Key Exchange (IKE) modul ugovara sigurnosnu asocijaciju. IKE je kombinacija dva protokola: Internet Security Association and Key Management Protocol (ISAKMP) and Oakley Key Determination Protocol. Ako jedan klijent zahteva sertifikate za autentifikaciju, a drugi klijent zahteva Kerberos protokol, IKE neće moći da uspostavi sigurnosnu asocijaciju između ova dva kompjutera. Ako tražimo pakete u Network Monitoru, videćemo ISAKMP pakete, ali nećemo videti AH i ESP pakete.

- IP paketi su šifrovani. Nakon uspostavljanja sigurnosne asocijacije, IPSec drajver nadgleda sav mrežni saobraćaj, poredi saobraćaj sa definisanim filterima. Ako su odobreni ili šifruje ili potpisuje saobraćaj.

Definicija: Internet Key Exchange (IKE) je protokol koji uspostavlja sigurnosnu asocijaciju i deljene ključeve koji su potrebni za oba zainteresovana kompjutera da bi mogli da komuniciraju koristeći IPSec.

Šta je IPSec sigurnosna polisa (Security Policy): IPSec Security Policy sadrži jedno ili više pravila (rules) koja određuju ponašanje IPSec-a.

Administratori implementiraju IPSec podešavanjem polise. Svaka polisa može da sadrži nekoliko pravila, ali možemo da dodelimo samo jednu polisu bilo kom kompjuteru na mreži. Moramo da iskombinujemo sva željena pravila unutar te jedne polise. Svako pravilo je sačinjeno od:

- Filter: Filter govori polisi na koji tip saobraćaja se primenjuje filter akcija (Filter Action).

- Filter Action: Filter Action govori polisi šta treba da uradi ako saobraćaj odgovara filteru. Na primer, možemo da kažemo IPSec-u da blokira FTP saobraćaj, ali da zahteva šifrovanje za HTTP saobraćaj. U filter akciji možemo da konfigurišemo koje šifrovanje će se odrađivati u polisi.

- Authentication method: Postoje tri moguće autentifikacione metode: sertifikati, Kerberos protokol, Preshared key. Svako pravilo može da odredi više autentifikacionih metoda.

U Windows 2000 i novijim sistemima, postoje tri polise koje su konfigurisane po defoltu:

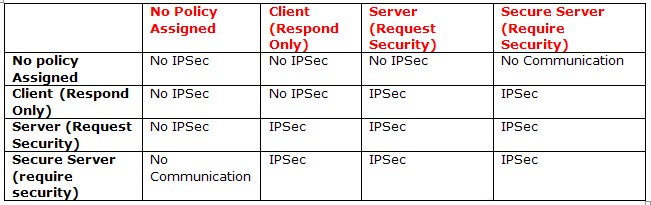

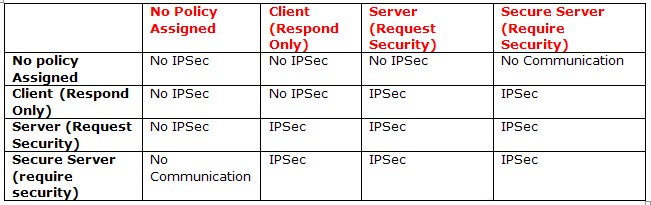

- Client (Respond Only): ako kompjuter pita klijenta da koristi IPSec, on će odgovoriti sa IPSec-om. Client (Respond Only) polisa nikad neće započeti IPSec sama. Ova polisa ima jedno pravilo koje se naziva Default Response Rule. Ovo pravilo dozvoljava hostu da odgovori na zahtev za ESP sve dok su oba hosta članovi aktivnog direktorijuma. ESP je IPSec mode koji nudi poverljivost kao dodatak autentifikaciji, zaštiti integriteta i anti-reply.

- Server (Request Security): Možemo da iskoritimo ovu polisu i na serverima i na klijentima. Ova polisa uvek pokušava da koristi IPSec, ali može da se vrati na nesigurnu komunikaciju ako klijent nije konfigurisan da koristi IPSec polisu. Request Security polisa ima tri pravila; prvo pravilo je Defolt Response (pravilo koje je malopre objašnjeno). Drugo pravilo, dozvoljava ICMP saobraćaj. ICMP je protokol koji služi za održavanje u TCP-IP otvorenom protokolu (Open Protocol) i takođe prijavljuje greške i omogućava prostu konektivnost. Ping komanda koristi ICMP i pomoću nje odrađujemo TCP-IP rešavanje problema (troubleshooting). Mada je ICMP dobra dijagnostička olakšica, možda ćemo želeti da je onemogućimo u visoko osiguranim i sigurnim mrežama zbog toga što postoji nekoliko dobro poznatih napada protiv ICMP-a.

- Secure Server (Require Security): Možemo da iskoristimo ovu polisu i na serverima i na klijentima. Ako je ova polisa dodeljena, kompjuter će moći samo da komunicira preko IPSec-a i nikad se neće vratiti na nesigurnu komunikaciju. Ova polisa takođe ima tri pravila. Defolt Response Rule i Permit ICMP pravila su malopre objašnjeni. Razlika u Secure Server (Require Security) polisi je ta što sav saobraćaj mora da bude šifrovan sa ESP-om ili server odbija svaku drugu komunikaciju. ICMP pravilo briše pravilo koje zahteva sigurnost (require security) za sav ostali IP saobraćaj.

Vodič kako izbalansirati sigurnost i performanse

IPSec štiti podatke tako da je napadaču užasno teško ili čak i nemoguće da podatke presretne i zloupotrebi. Snaga sigurnosnih nivoa koji su određeni u IPSec strukturi polise određuje nivo ponuđene zaštite. Ipak, kada implementiramo IPSec, moramo da pronađemo balans između kreiranja informacija lako dostupnim velikom broju korisnika, dok u isto vreme štitimo informacije od neautorizovanog pristupa.

Pronalaženje odgovarajuće ravnoteže ili balansa zahteva sadrži:

- Ocenu rizika i određivanje odgovarajućeg nivoa zaštite za našu organizaciju.

- Identifikovanje dragocenih informacija.

- Određivanje najboljeg načina za implementaciju polisa unutar postojeće organizacije.

- Osiguravanje da su zahtevi za upravljanjem i tehnologijom u službi.

- Omogućavanje korisnicima siguran i lak pristup resursima i udovoljenje njihovim potrebama.

Sigurnosni nivoi

Potrebe za sigurnošću mogu da variraju, u zavisnosti od polisa u organizaciji i infrastrukture. Potrebno je obratiti pažnju na sledeće funkcionalne nivoe pri pravljenju polazne tačke u IPSec izgradnji:

- Minimalna sigurnost: Kompjuteri ne razmenjuju osetljive podatke. IPSec nije aktivan po defoltu. Nije potrebno da administrator onemogućava IPSec.

- Standardna sigurnost: Kompjuteri, specijalno File serveri, koriste se za smeštanje dragocenih podataka. Sigurnost mora biti izbalansirana tako da ona nikad ne sme da postane barijera korisnicima koji žele da pristupe resursima i odrade svoje zadatke. Windows 2000, Windows XP i Windows Server 2003 familija nude defoltne IPSec polise koje štite podatke, ali ne zahtevaju uvek najviši nivo sigurnosti: Client (Respond Only) i Server (Request Security).

- Visoka sigurnost: Kompjuteri koji sadrže veoma osetljive podatke su rizik. Secure Server (Require Security), defoltna polisa, zahteva IPSec zaštitu za sav saobraćaj koji se šalje i prima. Secure Server (Request Security) polisa uključuje jače sigurnosne metode. Nesigurna komunikacija sa Non-IPSec kompjuterom nije dozvoljena.

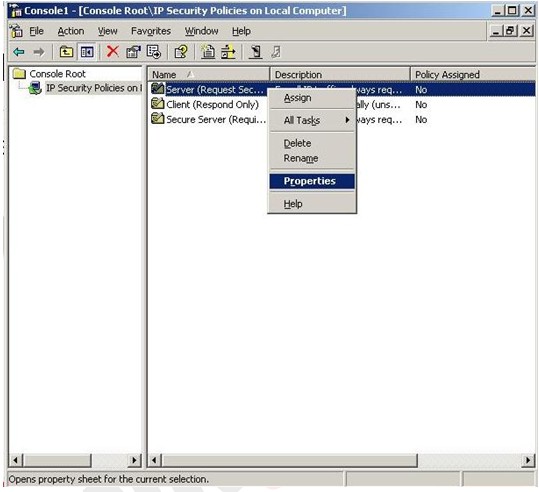

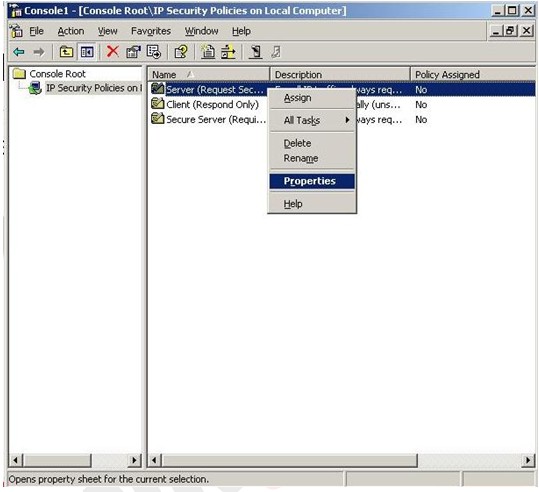

Dodeljivanje IPSec sigurnosne polise na kompjuteru

Možemo da kreiramo ili da modifikujemo defoltnu sigurnosnu IPSec polisu koristeći IP Security Policies Snap-in koji se može pronaći u MMC konzoli. Snap-in može centralno da upravlja polisama za klijente u aktivnom direktorijumu, lokalno na kompjuteru na kojem je startovan Snap-in. Možemo da snimimio prilagođenu konzolu da bismo kasnije mogli opet da je koristimo.

Dodavanje IP Security Management Console i nakon toga dodeliti ili ukinuti IPSec polisu:

- Klik na Start, pa zatim na Run, i ukucati MMC.

- U MMC, kliknemo na File pa zatim na Add-Remove Snap-in, i kliknemo na Add

- kliknemo na IP Security Policy Management, i kliknemo na Add.

- Na Select computer or Domain stranici proverimo da li je selektovan Local Computer i nakon toga kliknemo na Finish.

- U Add Standalone Snap-in dijalog boksu, klik na Close i zatim klik na OK.

- Snimiti konzolu pod imenom IPSec i staviti je na desktop.

- U drvetu konzole kliknemo na IP Security Policies on Local Computer.

- U panelu sa detaljima, kliknemo na IPSec polisu koju želimo da dodelimo ili da skinemo i nakon toga uradimo nešto od sledećeg:

- Da bi smo dodelili polisu, u panelu sa detaljima, desni klik na odgovarajuću polisu i kliknemo na Assign.

- Da bismo skinemo polisu, u panelu sa detaljima, desni klik na odgovarajuću polisu i kliknemo na Un-assign.

Dodeljivanje i skidanje IPSec polise korišćenjem AD grupnih polisa:

- Otvorimo Active Directory Users and Computers.

- U konzolinom drvetu desni klik na domen ili organizacionu jedinicu za koju želimo da kreiramo grupnu polisu.

- Kliknemo na Properties pa zatim kliknemo na Group Policy karticu.

- Kliknemo na Edit da bismo otvorili GP objekat koji želimo da editujemo. Ili kliknemo na New i kreiramo novi objekat grupne polise i kliknemo na Edit.

- U Group Policy Object Edit konzoli, proširimo computer Configuration, proširimo Windows Settings, proširimo Security Settings, a zatim kliknemo na IP Security Policies on Active Directory.

- U panelu sa detaljima, kliknemo na IPSec policy koju želimo da dodelimo ili skinemo i nakon toga uradimo nešto od sledećeg:

- Da bi smo dodelili polisu, u panelu sa detaljima, desni klik na odgovarajuću polisu i kliknemo na Assign.

- Da bismo skinemo polisu, u panelu sa detaljima, desni klik na odgovarajuću polisu i kliknemo na Un-assign.