VPN je Point-to-Point konekcija koja prolazi kroz privatnu ili javnu mrežu, kao šti je Internet. VPN klijent koristi specijalni TCP-IP-based protokole, koji se nazivaju Tunneling protokoli, da bi ostvario virtuelni poziv na virtualni port na VPN serveru.

U tipičnoj izgradnji VPN-a, klijent inicira virtuelnu PPP konekciju ka Remote Access serveru preko Interneta. Remote Access server odgovara na poziv, autentifikuje onog ko je kreirao poziv (caller), odrađuje transfer podataka između VPN klijenta i privatne mreže u organizaciji.

Šta je VPN konekcija?

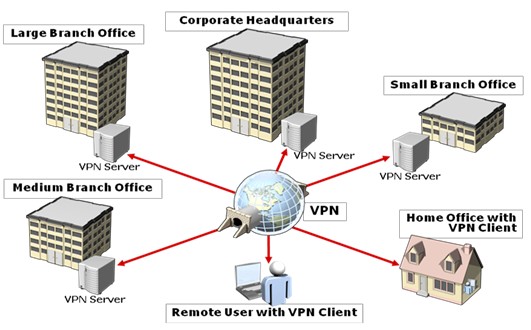

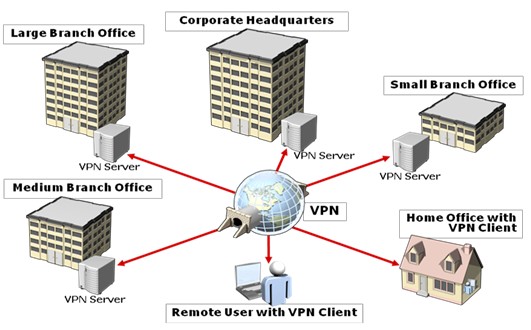

Slika 24.01

Da bi podržao PPP link, podatak je kapsuliran, ili prelomljen sa yaglavljem (Header). Zaglavlje nudi Routing informacije koje pomažu podatku da prolazi kroz deljenu ili javnu mrežu da bi stigao do svoje destinacije. Da bi podržali privatni link, podatak se šifruje zbog poverljivosti. Paketi koje su presreli na privatnoj ili javnoj mreži su neupotrebljivi bez Encyption ključeva. Link u kojem je privatni podatak kapsuliran i šifrovan poznat je pod imenom VPN konekcija.

Imamo dva tipa VPN konekcija:

- Remote Access VPN

- Site-to-Site VPN

Routing and Remote Access service nudi VPN servise tako da korisnici mogu da pristupe mreži organizacije na siguran način šifrovanjem podataka između dva kompjutera kroz deljenu javnu mrežu. Paketi koji budu uhvaćeni na deljenoj ili javnoj mreži ne mogu se pročitati bez enkripcionih ključeva (Encryption Keys). Link u kojem su privatni podaci kapsulirani i šifrovani je VPN konekcija. VPN konekcija se takođe naziva i VPN tunel.

Proces VPN konekcije je opisan u sledećin koracima:

- VPN klijent pokušava da uspostavi VPN konekciju ka Remote Access serveru-VPN serveru koji je konektovan na internet (VPN server se ponaša kao Gateway i normalno je konfigurisan da nudi pristup ka celoj mreži na kojoj je VPN server povezan).

- VPN server odgovara na virtualni poziv.

- VPN server autentifikuje subjekta koji je napravio poziv i proverava njegovu autorizaciju da bi dopustio korisniku da se konektuje na mrežu.

- VPN server odrađuje transfer podataka između VPN klijenta i mreže organizacije.

Prednosti VPN: VPN dozvoljava korisnicima ili organizacijama da se konektuju na udaljene servere, manje kancelarije i na mreže drugih organizacija preko javne mreže (interneta) i to sve preko veoma sigurne konekcije. U svim ovim slučajevima, sigurna konekcija se pojavljuje korisniku kao Private Network Communication – uprkos činjenici da komunikacija ide preko javne mreže (Interneta). Ostale prednosti su:

- Prednosti u ceni: VPN ne koristi telefonsku liniju i zahteva manje hardvera (Internet Service Provider ISP održava sav komunikacioni hardver).

- Povećana sigurnost: Osetljivi podaci su sakriveni od neautorizovanih korisnika, ali su pristupačni za korisnike koji su prošli proces autorizacije. VPN server prisiljava na autentifikaciju i šifrovanje.

- Podrška za mrežne protokole: Možemo udaljeno da startujemo bilo koju aplikaciju koja zavisi od najčešćih mrežnih protokola, kao što je TCP-IP protokol.

- Sigurnost IP adresa: Iz razloga što su informacije koje se šalju preko VPN šifrovane, adresa koju smo odredili je zaštićena, i saobraćaj koji se šalje preko interneta će imati vidiljivu samo eksternu IP adresu.

Komponente VPN konekcije

VPN konekcija uključuje sledeće komponente:

- VPN server: Kompjuter koji prihvata VPN konekcije od VPN klijenata, kao što je na primer server konfigurisan sa Routing and Remote Access Servisom.

- VPN klijent: Kompjuter koji inicira VPN konekciju ka VPN serveru.

- Transit mreža: Deljena ili javna mreža kroz koju prolaze kapsulirani podaci.

- VPN konekcija ili VPN tunel: Deo konekcije u kojoj su naši podaci šifrovani i kapsulirani.

- Tunneling protokoli: Protokoli koji se koriste za upravljanje tunelima i za kapsuliranje privatnih podataka (na primer, Point-to-Point Tunneling Protocol PPTP).

- Podaci koji se šalju kroz tunel: Podaci koji se obično šalju kroz privatni Point-to-Point link.

- Autentifikacija: Identitet klijenta i servera u VPN konekciji se autentifikuje. Da bi se osiguralo da primljeni podaci predstavljaju podatke koje je stvarno poslao član konekcije (VPN klijent) i da podaci nisu presretnuti i modifikovani, VPN takođe autentifikuje podatke koje su poslati.

- Adrese i lociranje Name servera: VPN server je odgovoran za dodeljivanje IP adresa, koje dodeljuje preko defoltnog protokola, DHCP ili iz skupa statičkih IP adresa koji je kreirao administrator. VPN server takođe locira i daje adrese DNS i WINS servera VPN klijentima.

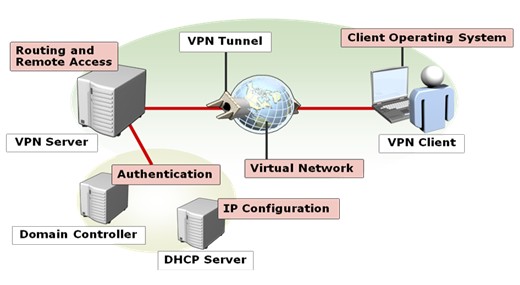

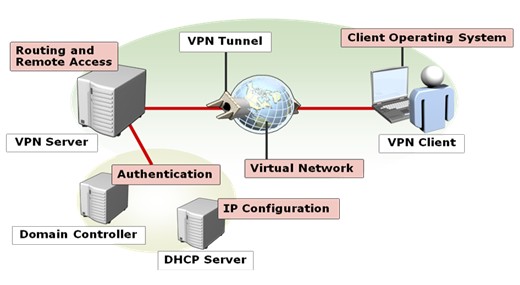

Slika 24.02

Tunneling protokoli za VPN konekcije

Tunneling omogućava kapsulaciju paketa jednim tipom protokola unutar različitih datagrama protokola. Na primer, VPN koristi PPTP da bi enkapsulirao IP pakete preko javne mreže kao što je Internet. Administratori takođe mogu da konfigurišu VPN soluciju koja se zasniva na PPTP, L2TP ili SSTP.

Postoje tri tipa Tunneling protokola koje koristi Windows Server 2008 familija kad želi da zaštiti komunikaciju:

- Point-to-Point Tunneling Protocol (PPTP): Koristi User-Level PPP autentifikacione motode i Microsoft Point-to-Point Ecryption (MPPE) za šifrovanje podataka.

- Layer Two Tunneling Protocol with Internet Protocol Security (L2TP-IPSec): Koristi User-Level PPP autentifikacione metode preko konekcije koja je šifrovana koristeći IPSec. IPSec zahteva autentifikaciju hosta koristeći Kerberos protokol, Preshared Keys ili sertifikate na nivou kompjutera (Computer-level).

- SSTP: Enkapsulira PPP frejmove u IP datagrame, i koristi port broj 443 (TCP) da upravljanje tunelom (Tunnel Management) i PPP Data frejmove. Enkriptovanje (šifrovanje) se obavlja korišćenjem SSL kanala u HTTPS protokolu.

Preporučuje se da koristimo L2TP-IPSec sa sertifikatima za sigurnu VPN autentifikaciju. Koristeći Internet Protocol Security (IPSec) autentifikaciju i šifrovanje, transfer podataka kroz L2TP-enabled VPN je sigurna unutar jednog LAN-a u mreži organizacije.

VPN klijent i VPN server moraju da podržavaju i L2TP i IPSec. Klijentska podrška za L2TP je izgrađena u Windows XP Remote Access Client-u, a VPN server podrška za L2TP je izgrađena u sve Windows Server 2003 verzije operativnog sistema.

Podrška na serveru za L2TP je instalirana kada instaliramo Routing and Remote Access servis. U zavisnosti od naših odluka kada startujemo Routing and Remote Access server Setup Wizard, L2TP je konfigurisan da ima 5 ili 128 L2TP portova.

Zahtevi za konfiguraciju (Configuration Requirements)

Pre same konfiguracije Remote Access VPN servera, moramo da:

- Odredimo koji mrežni interfejs je povezan na Internet i koji mrežni interfejs je povezan na privatnu mrežu.

- Odrediti da li će udaljeni klijenti dobijati IP adrese od DHCP servera na našoj privatnoj mreži ili od Remote Access VPN servera koji želimo da konfigurišemo.

- Odrediti da li želimo da zahtevi za konekcijama koji stižu od VPN klijenata budu autentifikovani korišćenjem RADIUS servera ili korišćenjem Remote Access VPN servera koji želimo da konfigurišemo.

- Odrediti da li VPN klijenti mogu da šalju DHCP poruke ka DHCP serverima na našoj privatnoj mreži.

- Proveriti da li svi korisnici imaju svoje korisničke naloge koji su konfigurisani za Dial-up pristup.

Komponenti Dial-up konekcije

Dial-up konekcija uključuje sledeće komponente:

- Remote Access server: Kompjuter koji prihvata Dial-up konekcije od Dial-up klijenata, to je server na kojem radi Routing and Remote Access servis.

- Dial-UP klijent: Kompjuter koji inicira konekciju ka Dial-up serveru.

- LAN i Remote Access protokoli: Aplikativni programi koriste LAN protokole za slanje informacija. Remote Access protokoli se koriste za pregovaranje prilikom uspostavljanja konekcije.

- WAN opcije: Klijenti mogu da Dial-inuju u mrežu koristeći standardne telefonske linije i modem ili skup modema. Brži linkovi su mogući korišćenjem ISDN-a. Takođe, Remote Access klijente možemo da konektujemo na Remote Access servere koristeći X.25 ili Asynchronous transfer mode (ATM).

- Authentication (Autentifikacija): Identiteti klijenta i servera u Dial-up konekciji su autentifikovani. Korišćenje Smart kartica za autentifikaciju korisnika je najjača forma autentifikacije u Windows Server 2008 familiji.

- Adresiranje i lociranje Name servera: Remote Access server je odgovoran za dodeljivanje IP adresa, i po defoltu je podešeno da adrese dodeljuje DHCP server. Remote Access server takođe klijentima dodeljuje IP adrese DNS i WINS servera.

Možemo da iskoristimo server koji je konfigurisan sa Routing and Remote Access servisom da ponudimo Dial-up pristup našem Intranetu (privatnoj mreži).

Dial-up Networking je proces udaljenog pristupa u kojem klijent kreira trenutnu Dial-up konekciju na fizički port Remote Access servera koristeći servis telekomunikacionog provajdera, kao što je na primer analogni telefon, ISDN ili X.25.

Dial-up Networking preko analognog telefona ili ISDN je direktna fizička konekcija između Dial-up Networking klijenta i Dial-up Networking servera. Možemo da šifrujemo podatke koji se šalju kroz konekciju, ali nije obavezno.

Proces Dial-up Networking-a je opisan u sledećim tačkama:

- Klijent se povezuje Dial-up vezom na Remote Access server.

- Dial-up oprema koja je instalirana na Remote Access serveru odgovara na dolazeće zahteve za konekcijama od strane Dial-up klijenata.

- Remote Access server autentifikuje i autorizuje klijenta.

- Remote Access server vrši transfer podataka između Dial-up Networking klijenta i Intraneta organizacije (Remote Access server se ponaša kao Gateway i nudi pristup celoj mreži na koju je Remote Access server nakačen).