Pravila pristupa definišu kako se ISA Server 2004 ophodi prema saobraćaju koji prolazi sa jedne mreže na drugu. Da bi omogućili pristup internetu, moramo konfigurisati jedno ili više pravila pristupa. Prilikom kreiranja i konfiguracije pravila pristupa možemo iskoristiti mrežne objekte i elemente pravila pristupa. Ovo znači da možemo kreirati pravila koja definišu koji korisnici ili kompjuteri mogu da pristupe internetu, kad mogu da se konektuju na internet kao i kojim informacijama mogu da pristupe na internetu.

Pravila pristupa (Acceess Rules)

Pravilo pristupa određuje kako klijent sa izvorišne (source) mreže može da pristupi resursima na odredišnoj mreži. Da bi korisnicima na internoj mreži omogućili pristup internet resursima, moramo da konfigurišemo pravilo pristupa (Access Rule) koje omogućava pristup.

Pravila pristupa se koriste za konfiguraciju protoka saobraćaja za sve mreže kroz ISA Server, uključujući sav saobraćaj koji dolazi sa interne mreže i ide ka internetu, i saobraćaj koji dolazi sa interneta i ide ka internoj mreži.

Kako se postavljaju mrežna pravila i pravila pristupa (Network and Access rules)

Kada klijentski kompjuter na internoj mreži pošalje zahtev za određenim resursom koji se nalazi na internetu, zahtev prolazi kroz ISA Server. Kada zahtev stigne do kompjutera na kojem je instaliran ISA Server, ISA Server vrši proveru i procenu zahteva na osnovu konfigurisanih mrežnih pravila i pravila pristupa. Ako je u mrežnim i pravilima pristupa precizirano da bi pristup trebao da se odobri, korisnički zahtev se prosleđuje. U svim drugim slučajevima, klijentski zahtev je odbijen.

Sva mrežna pravila i pravila pristupa kreiraju jednu Firewall polisu. Firewall polisa se primenjuje na sledeći način:

- Korisnik koji koristi klijentski kompjuter šalje zahtev za određenim resursom koji se nalazi na internetu.

- Ako zahtev dolazi od Firewall klijentskog kompjutera, korisnik je transparentno autentifikovan koristeći Kerberos ili NTLM ako je konfigurisana domenska autentifikacija. Ako korisnik ne može da bude transparentno autentifikovan, ISA Server će zatražiti podatke od korisnika (user name & password). Ako korisnički zahtev dolazi sa SecureNAT klijenta, korisnik nije autentifikovan, ali će ipak sva mrežna i pravila pristupa biti primenjena.

- ISA Server proverava mrežna pravila da bi odredio da li su dve mreže povezane. Ako ne postoji odnos (relationship) između dve mreže zahtev će biti odbijen.

- Ako mrežna pravila definišu konekciju između izvorišne (source) mreže i odredišne (destination) mreže, ISA Server procesira pravila pristupa. Pravila se primenjuju po redu prioriteta koji se nalaze u listi u ISA Server Management interfejsu. Ako određeno ALLOW pravilo omogući zahtev, onda će zahtev biti poslat bez dalje provere drugih pravila pristupa. Ako nijedno pravilo pristupa ne dopušta zahtev, primenjuje se finalno pravilo pristupa koje sprečava pristup.

- Ako pravila pristupa odobravaju zahtev, ISA Server proverava mrežna pravila ponovo da bi odredio kako su mreže povezane. ISA Server proverava Web Chaining pravila (u slučaju da Web Proxy klijent zahteva objekat) ili Firewall Chainig konfiguraciju (u slučaju da SecureNAT ili Firewall klijent zahteva objekat) da bi odredio kako će zahtev biti servisiran.

- Zahtev se na kraju šalje internet Web Serveru.

Dodeljivanje prioriteta pravila pristupa

Iz razloga što se pravila pristupa primenjuju po redu na osnovu prioriteta koji je dodeljen u ISA Server Management interfejsu, veoma je važno da se ovi prioriteti tačno dodele. Generalno, administrator bi trebao da sva pravila koja zabranjuju pristup (Deny rules) postavi da budu prva na listi, nakon njih postaviti komplikovanija i specifičnija pravila i na kraju glavna pravila. Na primer, možda ćemo imati sledeće zahteve kad budemo konfigurisali pristup internetu:

- Svi kompjuteri bi trebalo da imaju pristup internetu osim određenih File Servera.

- Svi korisnici bi trebalo da imaju pravo pritupa internetu osim ljudi koji su privremeno zaposleni u kompaniji (Temporery employees).

- Korisnici koji pristupaju internetu sa javnog kompjutera koji se nalazi u prijemnoj sali organizacije trebalo bi da koriste HTTP i HTTPS za pristup internetu.

- Korisnici bi trebalo da mogu da pristupe internetu koristeći sve protokole.

Konfiguracija pravila pristupa (Access Rules) u ovakvom scenariju, bi treba da se odradi konfiguracijom pravila sa sledećim prioritetima:

- Kreiramo pravilo pristupa koje blokira pristup internetu, setu kompjutera uključujući sve File servere.

- Kreiramo pravilo pristupa koje blokira pristup internetu domenskoj grupi koja sadrži sve korisničke naloge privremeno zaposlenih ljudi u kompaniji (temporary employees).

- Kreiramo pravilo pristupa koje omogućava samo HTTP ili HTTPS saobraćaj sa javnog Kiosk kompjutera za pristup internetu.

- Kreiramo pravilo pristupa koje omogućava svim korisnicima da pristupe internetu koristeći sve protokole.

ISA Server uključuje i jedno default-no pravilo pristupa. Ovo pravilo zabranjuje sav saobraćaj. Ovo pravilo ne može biti onemogućeno i modifikovano, i uvek je poslednje pravilo koje se primenjuje.

Autentifikacija i pristup internetu

Da bi uspešno konfigurisali pravilo pristupa koje se odnosi na korisnike, moramo da konfigurišemo ISA Server da zahteva autentifikaciju. Imamo nekoliko opcija kada želimo da konfigurišemo autentifikaciju na ISA Server 2004.

Autentifikacija na ISA Serveru koju koristimo zavisi od tipa klijenta koje koristimo:

- SecureNAT Clients - Za SecureNAT klijente, ne postoji User-based autentifikacija. Možemo da sprečimo pristup internetu na osnovu mrežnih pravila i drugih pravila pristupa.

- Firewall Clients - Kada ISA Server autentifikuje Firewall klijenta, on koristi korisničke podatke koji se nalaze na klijentskom kompjuteru. Iz razloga što je Firewall autentifikacija automatska, nije potrebna nikakva konfiguracija na klijentu da bi omogućili autentifikaciju korisnika koji pristupaju ISA Serveru koristeći Firewall klijenta.

- Web Proxy Clients - Web Proxy klijenti ne šalju automatski ISA Serveru informacije za autentfikaciju. Po default-u, ISA Server zahteva podatke od Web Proxy klijenta da bi identifikovao korisnika samo u toku procesuiranja pravila koje vrši restrikciju pristupa koristeći User elemenat. Možemo da konfigurišemo koji metod će klijent i ISA Server koristiti za autentifikaciju. ISA Server zahteva autentifikaciju za sve Web zahteve.

Autentifikacioni metodi

ISA Server podržava sledeće autentifikacione metode:

- Basic Authentication - Ovaj metod traži (prompts) od korisnika korisničko ime i lozinku pre omogućavanja web pristupa. Ovaj metod autentifikacije šalje i prima korisničke informacije kao čisti tekst i ne koristi šifrovanje. Basic autentifikacija nije sigurna autentifikacija jer mrežni saobraćaj nije šifrovan koristeći SSL. Basic autentifikacija je deo HTTP specifikacije, i iz tog razloga je podržava većina Web Browsera.

- Digest Authentication - Šalje autentifikacione informacije (user name i password) kroz process koji se naziva Hashing. Hashing kreira string karaktera na osnovu lozinke ali ne šalje pravu lozinku kroz mrežu već lozinku šifruje, i time osigurava da niko ne može da presretne mrežni paket koji sadrži lozinku i korisničko ime korisnika. Digest autentifikacija trenutno radi samo u domenu u kojem su svi domeski kontroleri Windows 2000 i Windows 2003 serveri i korisnici moraju da koriste Internet Explorer 5 ili novije. Ovo nije default-na konfiguracija i moramo da je omogućimo. ISA Server 2004 takođe podržava novu verziju Digest autentifikacije koja se naziva WDigest. WDigest ne zahteva da lozinka bude smeštena u povratnoj enkripciji. WDigest se podržava samo na ISA Server kompjuterima koji rade na Windows Server 2003 operativnom sistemu. Kada su i ISA Server i Domen zasnovani na Windows Server 2003 kompjuterima, default-na autentifikacija je WDigest. Ovo znači da ako odredimo Digest autentifikaciju u Windows Server 2003 okruženju, mi smo ustvari odredili WDigest.

- Integrated Windows Authentication - Koristi i Kerberos V5 autentifikaciju ili NTLM protokole, koji ne šalju korisnički ime i lozinku kroz mrežu. Integrated Windows autentifikacija radi na Internet Explorer 2.0 i novijim. Ovaj metod autentifikacije treba koristiti kada svi korisnici koriste samo Internet Explorer. Ovaj metod je defaut-ni metod dokazivanja autentičnosti koji koriste članovi Windows 2000 i Windows 2003 familije.

- Digital Certificates Authentication - Zahteva od klijenta klijentski sertifikat pre omogućavanja zahteva. Korisnik daje sertifikat koji je dobio od Certification Authority (CA) koji može biti interni u našoj organizaciji ili poverljiva eksterna organizacija. Klijentski sertifikat obično sadrži identifikacione informacije koje se odnose na korisnika i organizaciju koja koristi klijentski sertifikat. Koristimo ovaj metod autentifikacije kada organizacija zahteva sertifikate za autentifikaciju. Web Proxy klijenti ne podržavaju autentifikaciju preko klijetskih sertifikata, ali ova opcija može da se koristi u Web Chaining konfiguraciji.

- Remote Authentication Dial-In User Service - RADIUS je standardni industrijski autentifikacioni protokol. RADIUS klijent (tipično dial-up server, VPN server, ili bežični Access Point) šalje korisničke podatke i informacije o parametrima konekcije u formi RADIUS poruke ka RADIUS serveru. RADIUS server autentifikuje RADIUS klijentske zahteve, i šalje povratnu RADIUS poruku u kojoj se nalazi odgovor. RADIUS autentifikacija se češće koristi da omogući autentikaciju za pristup resursima koji se nalaze na internoj mreži sa interneta.

Konfiguracija HTTP polisa

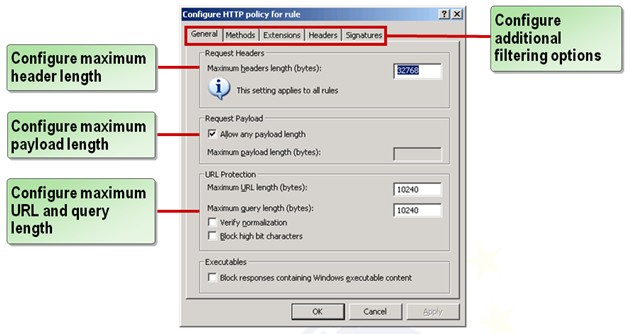

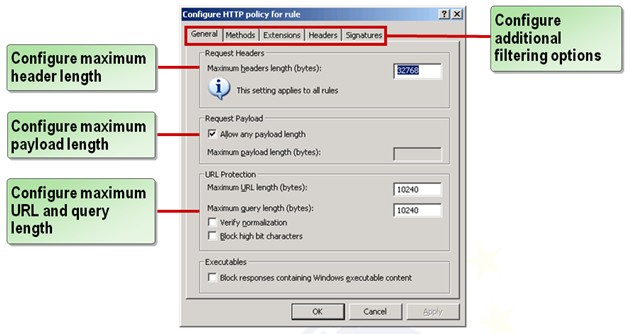

Možemo da konfigurišemo dodatni nivo sigurnosti za odlazeće (outbound) HTTP zahteve konfiguracijom HTTP polisa kao dela jednog pravila pristupa (access rule).

ISA Server je Application level Firewall, i primenjuje aplikativne filtere za HTTP saobraćaj. Iz razloga što ISA Server može da proverava HTTP zahteve, možemo da blokiramo specifične aplikacije i da im zabranimo da se tunnel-uju (tunneling) kroz HTTP. HTTP aplikacioni filteri pružaju najsitniju i veoma efikasnu kontrolu HTTP zahteva dozvoljenih Firewall polisom.

HTTP polisa uključuje sledeće konfiguracione opcije: